※ 이 글은 HTTPS 사용시 TLS의 cipher suites 관련 내용을 담고 있습니다.

※ 하위의 추가 내용은 아래 링크를 참조해 주시면 됩니다.

※ 2019년 09월 16일 추가 내용

- 해당 포스트 제목 때문에 방문하는 분들이 있어 아래와 같이 DNS 변경 관련 내용을 추가해 둡니다.

- DNS 주소 아래와 같이 변경해 보시기 바랍니다.

DNS 1 - 1.1.1.1

DNS 2 - 8.8.8.8

DNS 3 - 203.248.252.2

- 해당 내용을 공유기에 적용해 주시면 좋으나 ipTime의 경우 DNS1, DNS2로 적용할 경우 인터넷 연결이 없는 것으로 뜰 수 있습니다.

DNS 설정 변경 방법 : https://extrememanual.net/27181

※ 2019년 02월 13일 추가 내용

2019년 02월 11일 부터 국내 사용자 들은 ERR_CONNECTION_RESET 문제가 다른 문제로 추가 발생하고 있습니다.

링크 참조 - https://namu.wiki/w/SNI#s-3.1

저작권, 음란물, 불법 위험 사이트 접근 차단을 명목으로 DNS단에서 차단되는 경우 입니다.

* 접속자가 왜 늘었나 했더니 이것 때문에 접속자가 많아 졌네요..

하위 원본 글

-----------------------------------------------------------------------------------------------------------------------

※ 해당 글은 개인 사용자 PC에서 처리하는 내용이 아니라 Server (IIS) 에서 처리하는 내용을 담고 있습니다.

※ 사용자(Client는 ) internet browser를 자주 업데이트 해 주시는게 좋습니다.

* 동일한 버전도 업데이트 버전에 따라 다른 cipher suites를 지원하는 경우가 많습니다.

Internet Explorer나 Microsoft Edge 사용시에는 확인이 잘 안되는 문제이나 Chrome 를 사용할 경우 아래와 같은 내용이 표기 되는 경우가 있습니다.

특히 오래된 PC에서 오래된 Internet Explorer 등을 사용하는 경우 입니다.

응용프로그램에서 Web Base 통신으로 Server와 통신하는 경우 하기와 같은 오류가 발생할 수 있습니다.

# An error occurred while making the HTTP request to 'https://d-0-b.kr/'. This could be due to

the fact that the server certificate is not configured property with HTTP.SYS in the HTTPS case.

This could also be caused by a mismatch of the security binding between the client and the server.

위와 같은 문제는 SSL 에서 지원하는 cipher suites 문제로 발생할 수 있습니다.

1. Server 에서 지원하는 ciphers suites 확인

1.1 기본 포트(https 443)인 경우 https://www.ssllabs.com/ssltest/index.html 에서 확인 가능합니다.

Cipher suites 와 사용 가능한 기기 및 Browser(IE, Chrome 등)에 대한 시뮬레이션도 진행합니다.

보통은 https의 기본 포트인 443을 사용하기에 해당 사이트에서 확인이 가능하나 포트를 변경하여 사용하는 경우가 간혹 있습니다.

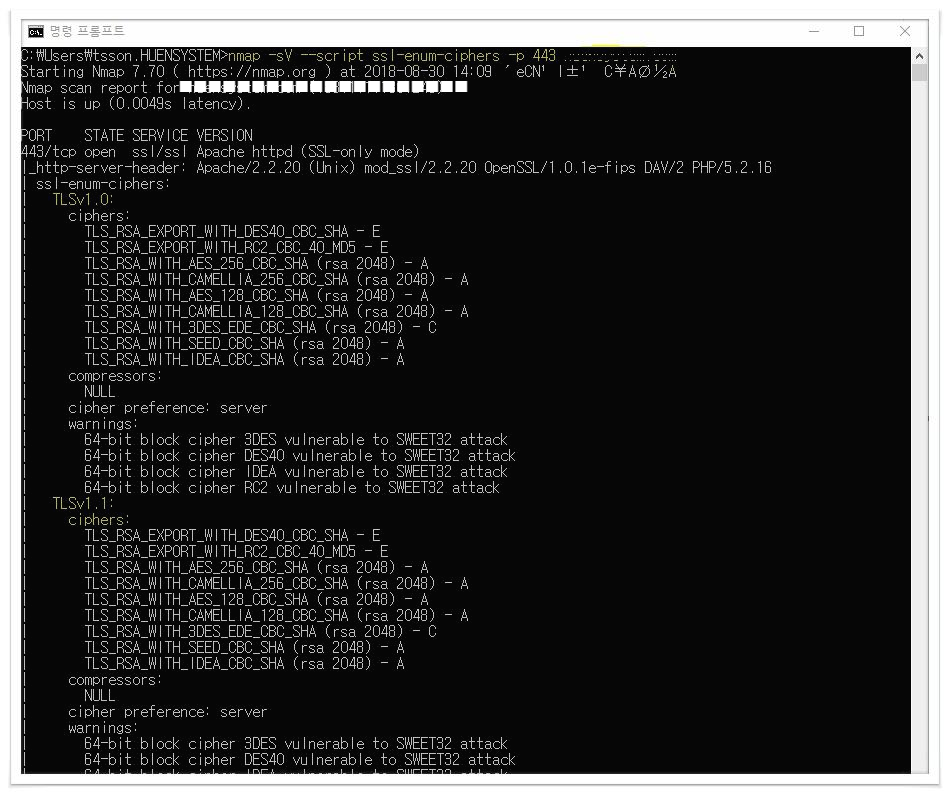

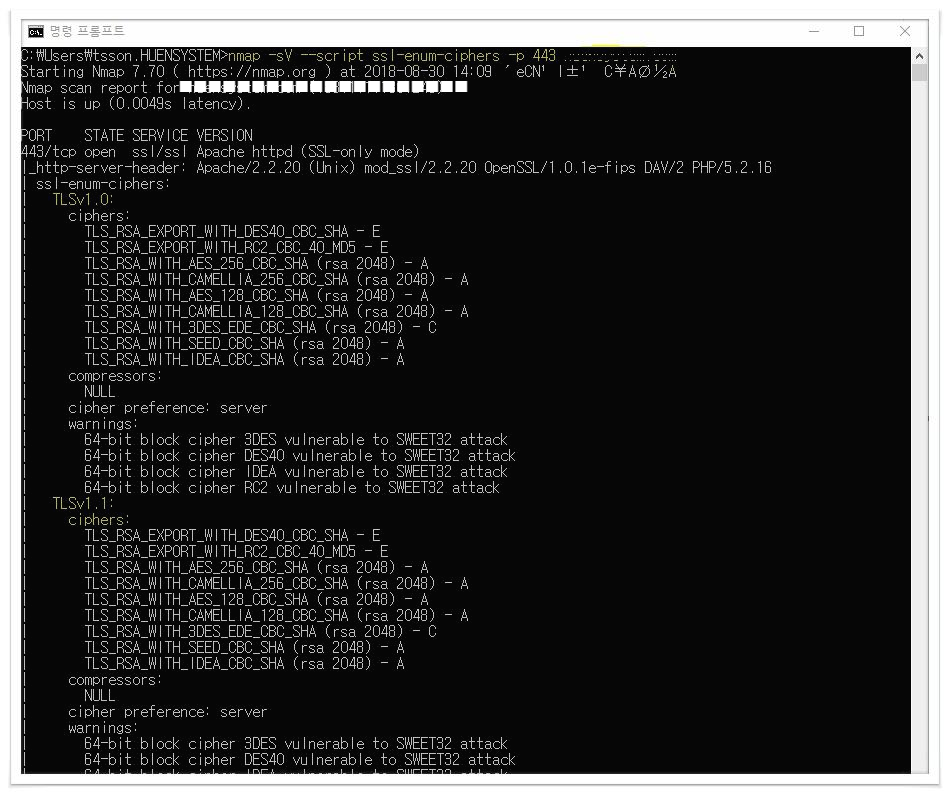

기본 포트 이외에 확인은 nmap을 설치(https://nmap.org/) 합니다. (openssl 설치 되어 있따면 openssl 로 확인이 가능 합니다.

(리눅스 부분은 링크를 확인 : https://superuser.com/questions/109213/how-do-i-list-the-ssl-tls-cipher-suites-a-particular-website-offers )

명령어 nmap -sV --script ssl-enum-ciphers -p 포트번호 도메인

( nmap -sV --script ssl-enum-ciphers -p 443 d-0-b.kr )

보안 이슈로 위와 같이 많은 cipher suites를 열어 두는 경우가 잘 없습니다. ^^;

아래와 같이 Browser에서 지원하지 않는 cipher suites만 열어 두는 경우 문제가 발생합니다.

사용자(Client)의 PC에서 cipher suites가 지원하지 않는지는 링크에서 확인 가능 합니다.

https://www.ssllabs.com/ssltest/viewMyClient.html

Server에서 지원하는 Cipher Suites와 사용자가 사용하는 Internet Browser(IE, Chrome 등)에서 지원하는 Cipher Suites가 적어도 1개 이상은 일치해야 정상적으로 사용이 가능합니다.

서버의 Cipher Suites 설정은 아래 링크의 IIS Crypto 2.0 프로그램을 다운로드 하여 설정해 주시면 됩니다.

https://www.nartac.com/Products/IISCrypto/Download

중요 보안 부분으로 제외해야 하거나 유의 해야 하는 부분은 전문가 들께서 인터넷이 글을 많이 적어 주시거나 위에서 말씀 nmap 이나 sslab 등에서 경고 문구로 뜨고 있으니 해당 내용을 확인 하시면 됩니다.

( IIS Crypto 2.0 프로그램 내부에 있는 버튼 [best practices] 으로 검증된 내용을 적용하시는걸 추천 합니다.)

'Server > Windows Server' 카테고리의 다른 글

| [Hyper-V] 예기치 않은 오류가 발생했습니다. 로그온 실패: 사용자는 이 컴퓨터에서는 요청된 로그온 유형을 허가받지 않았습니다.(0x80070569). (0) | 2022.07.27 |

|---|---|

| IIS Crypto 적용 시 주의? 유의 사항 구버전 MS SQL 연결 - 추천 Cipher Suites (0) | 2022.07.22 |

| [PowerShell] Windows Server Backup (0) | 2022.02.24 |

| [PowerShell] Windows 자동 업데이트 (0) | 2022.02.24 |

| [PowerShell] IIS 웹사이트 자동 설정 (0) | 2017.05.23 |

※ 이 글은 HTTPS 사용시 TLS의 cipher suites 관련 내용을 담고 있습니다.

※ 하위의 추가 내용은 아래 링크를 참조해 주시면 됩니다.

※ 2019년 09월 16일 추가 내용

- 해당 포스트 제목 때문에 방문하는 분들이 있어 아래와 같이 DNS 변경 관련 내용을 추가해 둡니다.

- DNS 주소 아래와 같이 변경해 보시기 바랍니다.

DNS 1 - 1.1.1.1

DNS 2 - 8.8.8.8

DNS 3 - 203.248.252.2

- 해당 내용을 공유기에 적용해 주시면 좋으나 ipTime의 경우 DNS1, DNS2로 적용할 경우 인터넷 연결이 없는 것으로 뜰 수 있습니다.

DNS 설정 변경 방법 : https://extrememanual.net/27181

※ 2019년 02월 13일 추가 내용

2019년 02월 11일 부터 국내 사용자 들은 ERR_CONNECTION_RESET 문제가 다른 문제로 추가 발생하고 있습니다.

링크 참조 - https://namu.wiki/w/SNI#s-3.1

저작권, 음란물, 불법 위험 사이트 접근 차단을 명목으로 DNS단에서 차단되는 경우 입니다.

* 접속자가 왜 늘었나 했더니 이것 때문에 접속자가 많아 졌네요..

하위 원본 글

-----------------------------------------------------------------------------------------------------------------------

※ 해당 글은 개인 사용자 PC에서 처리하는 내용이 아니라 Server (IIS) 에서 처리하는 내용을 담고 있습니다.

※ 사용자(Client는 ) internet browser를 자주 업데이트 해 주시는게 좋습니다.

* 동일한 버전도 업데이트 버전에 따라 다른 cipher suites를 지원하는 경우가 많습니다.

Internet Explorer나 Microsoft Edge 사용시에는 확인이 잘 안되는 문제이나 Chrome 를 사용할 경우 아래와 같은 내용이 표기 되는 경우가 있습니다.

특히 오래된 PC에서 오래된 Internet Explorer 등을 사용하는 경우 입니다.

응용프로그램에서 Web Base 통신으로 Server와 통신하는 경우 하기와 같은 오류가 발생할 수 있습니다.

# An error occurred while making the HTTP request to 'https://d-0-b.kr/'. This could be due to

the fact that the server certificate is not configured property with HTTP.SYS in the HTTPS case.

This could also be caused by a mismatch of the security binding between the client and the server.

위와 같은 문제는 SSL 에서 지원하는 cipher suites 문제로 발생할 수 있습니다.

1. Server 에서 지원하는 ciphers suites 확인

1.1 기본 포트(https 443)인 경우 https://www.ssllabs.com/ssltest/index.html 에서 확인 가능합니다.

Cipher suites 와 사용 가능한 기기 및 Browser(IE, Chrome 등)에 대한 시뮬레이션도 진행합니다.

보통은 https의 기본 포트인 443을 사용하기에 해당 사이트에서 확인이 가능하나 포트를 변경하여 사용하는 경우가 간혹 있습니다.

기본 포트 이외에 확인은 nmap을 설치(https://nmap.org/) 합니다. (openssl 설치 되어 있따면 openssl 로 확인이 가능 합니다.

(리눅스 부분은 링크를 확인 : https://superuser.com/questions/109213/how-do-i-list-the-ssl-tls-cipher-suites-a-particular-website-offers )

명령어 nmap -sV --script ssl-enum-ciphers -p 포트번호 도메인

( nmap -sV --script ssl-enum-ciphers -p 443 d-0-b.kr )

보안 이슈로 위와 같이 많은 cipher suites를 열어 두는 경우가 잘 없습니다. ^^;

아래와 같이 Browser에서 지원하지 않는 cipher suites만 열어 두는 경우 문제가 발생합니다.

사용자(Client)의 PC에서 cipher suites가 지원하지 않는지는 링크에서 확인 가능 합니다.

https://www.ssllabs.com/ssltest/viewMyClient.html

Server에서 지원하는 Cipher Suites와 사용자가 사용하는 Internet Browser(IE, Chrome 등)에서 지원하는 Cipher Suites가 적어도 1개 이상은 일치해야 정상적으로 사용이 가능합니다.

서버의 Cipher Suites 설정은 아래 링크의 IIS Crypto 2.0 프로그램을 다운로드 하여 설정해 주시면 됩니다.

https://www.nartac.com/Products/IISCrypto/Download

중요 보안 부분으로 제외해야 하거나 유의 해야 하는 부분은 전문가 들께서 인터넷이 글을 많이 적어 주시거나 위에서 말씀 nmap 이나 sslab 등에서 경고 문구로 뜨고 있으니 해당 내용을 확인 하시면 됩니다.

( IIS Crypto 2.0 프로그램 내부에 있는 버튼 [best practices] 으로 검증된 내용을 적용하시는걸 추천 합니다.)

'Server > Windows Server' 카테고리의 다른 글

| [Hyper-V] 예기치 않은 오류가 발생했습니다. 로그온 실패: 사용자는 이 컴퓨터에서는 요청된 로그온 유형을 허가받지 않았습니다.(0x80070569). (0) | 2022.07.27 |

|---|---|

| IIS Crypto 적용 시 주의? 유의 사항 구버전 MS SQL 연결 - 추천 Cipher Suites (0) | 2022.07.22 |

| [PowerShell] Windows Server Backup (0) | 2022.02.24 |

| [PowerShell] Windows 자동 업데이트 (0) | 2022.02.24 |

| [PowerShell] IIS 웹사이트 자동 설정 (0) | 2017.05.23 |